Man in the Middle

Inhaltsverzeichnis

Beschreibung

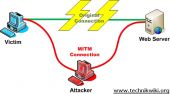

Ein Man-in-the-Middle-Angriff (kurz MITM-Angriff, umgangssprachlich auch als Janusangriff bezeichnet) ist eine Form des Angriffs auf die Kommunikationsverbindung zwischen zwei oder mehreren Teilnehmern in einem Rechnernetz. Ziel eines solchen Angriffs ist es, die Kommunikation unbemerkt abzuhören, zu manipulieren oder zu kontrollieren.

Dabei positioniert sich der Angreifer entweder physisch (etwa durch Geheimdienste oder durch Zugang zur Infrastruktur) oder – häufiger – logisch (z. B. durch Hackerangriffe) zwischen den Kommunikationspartnern. Der Angreifer leitet die Daten über sein eigenes System um und erhält dadurch vollständigen Zugriff auf den Datenverkehr. Dies ermöglicht es ihm, Nachrichten mitzulesen, zu verändern oder sogar gefälschte Informationen einzuschleusen, ohne dass die beteiligten Kommunikationspartner dies bemerken.

Die besondere Gefahr eines Man-in-the-Middle-Angriffs besteht darin, dass sich der Angreifer gegenüber beiden Parteien als legitimer Kommunikationspartner ausgeben kann. Die betroffenen Teilnehmer glauben, direkt miteinander zu kommunizieren, während in Wirklichkeit der Angreifer den gesamten Datenfluss kontrolliert.

MITM-Angriff

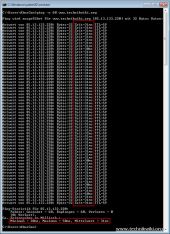

In einem hypothetischen Szenario, bei dem ein Angreifer bereits vollen Zugriff auf ein Betriebssystem erlangt hat, besteht die Möglichkeit, den gesamten Netzwerkverkehr umzuleiten. Dies kann etwa durch die Manipulation der Proxy-Einstellungen im Betriebssystem erfolgen. Alternativ ist eine Umleitung auch über Netzwerkkomponenten wie den DHCP-Server oder durch Änderung des Standardgateways möglich.

Sobald der Datenverkehr umgeleitet ist, kann dieser potenziell in Echtzeit mitgelesen oder manipuliert werden. Besonders kritisch ist dies bei unverschlüsselten Protokollen wie HTTP (Hypertext Transfer Protocol) oder FTP (File Transfer Protocol). Diese übertragen Zugangsdaten wie Benutzernamen und Passwörter im Klartext und gelten daher als unsicher. Auch wenn eine HTTP-basierte Webseite keine sensiblen Informationen verarbeitet, sollte bei einer möglichen Dateneingabe Vorsicht geboten sein.

Sicherer sind verschlüsselte Protokolle wie HTTPS (Hypertext Transfer Protocol Secure) und SFTP (SSH File Transfer Protocol), bei denen die Daten vor der Übertragung verschlüsselt werden. Solange die kryptografischen Schlüssel nicht kompromittiert oder über unsichere Kanäle übertragen wurden, ist ein nachträgliches Entschlüsseln des Datenverkehrs mit erheblichem Aufwand verbunden. Dazu zählen hoher Rechenaufwand, Stromverbrauch und Zeitbedarf – Faktoren, die viele Informationen (z. B. Sitzungsdaten oder Transaktionen) bei verzögerter Entschlüsselung wertlos machen können.

Für eine sichere Verbindung zu einem entfernten System wie Linux, sollte eine verschlüsselte Sitzung über SSH (Secure Shell) etabliert werden. Weiterhin kann der Einsatz eines VPNs (Virtual Private Network) zusätzliche Sicherheit bieten, da dadurch der gesamte Datenverkehr durch einen verschlüsselten Tunnel geleitet wird. Dies schützt insbesondere vor Angriffen in öffentlichen oder nicht vertrauenswürdigen Netzwerken.

MITM-Angriff erkennen

In der Theorie ist es möglich, einen Man-in-the-Middle-Angriff (MITM) zu erkennen. In der Praxis gestaltet sich dies jedoch schwierig, da viele der potenziellen Anzeichen unspezifisch sind und auch durch andere Ursachen erklärt werden können.

Latenz und Geschwindigkeitseinbußen

Ein möglicher Hinweis auf einen MITM-Angriff kann eine erhöhte Latenzzeit im Datenverkehr sein. Da der gesamte Datenstrom über einen vermittelnden Proxyserver umgeleitet wird, können sich die Antwortzeiten erhöhen. Dies lässt sich beispielsweise mit dem Kommandozeilenbefehl "ping" feststellen. Allerdings senden ping-Pakete typischerweise nur sehr kleine Datenmengen, wodurch selbst bei Umleitungen oder Manipulationen nur geringe Verzögerungen messbar sind. Zudem können Faktoren wie Serverauslastung, Netzwerküberlastung oder Routingänderungen ähnliche Effekte verursachen, was eine eindeutige Zuordnung erschwert.

Zuverlässigere Indikatoren lassen sich unter Umständen durch einen Speedtest feststellen, bei dem sowohl Download- als auch Upload-Geschwindigkeit gemessen werden. Eine deutliche Reduktion der Übertragungsraten, insbesondere bei stabilen Netzwerkbedingungen kann ein Indiz für eine Umleitung über einen Proxy-Server sein (z. B. über das Tor-Netzwerk).

Veränderungen bei IP-Adressen

Besitzt der Internetanschluss eine statische öffentliche IP-Adresse, kann ein Abgleich mit dieser Adresse Hinweise auf eine mögliche Umleitung geben. Wenn plötzlich eine andere IP-Adresse bei der Verbindung mit externen Servern angezeigt wird, kann dies darauf hindeuten, dass ein MITM-Angriff vorliegt und der Datenverkehr über ein fremdes Gateway geroutet wird. Diese Methode ist jedoch nur bei festen IP-Adressen praktikabel, da dynamische IP-Zuweisungen regelmäßig wechseln.

Fehlfunktionen bei bestimmten Protokollen

Ein weiterer Hinweis kann eine fehlerhafte Weiterleitung spezifischer Protokolle oder Ports sein. Wurde der angreifende ProxyServer nicht korrekt konfiguriert, kann dies dazu führen, dass bestimmte Verbindungen, etwa über SSH, SFTP oder FTP nicht ordnungsgemäß aufgebaut werden können. Bei technisch gut ausgeführten MITM-Angriffen ist jedoch davon auszugehen, dass der Proxy transparent und fehlerfrei arbeitet, wodurch solche Auffälligkeiten vermieden werden.

Einschränkungen der Erkennung

Um eine verlässliche Erkennung zu ermöglichen, wäre ein vorheriger Referenzwert der Netzwerkreaktionszeiten erforderlich, beispielsweise der Mittelwert der Latenzzeiten vor dem Angriff. Ohne diese Vergleichswerte ist eine objektive Beurteilung nur schwer möglich. Auch moderne MITM-Techniken können gezielt so gestaltet werden, dass sie keine spürbaren Auffälligkeiten im Netzwerkverkehr erzeugen.

Tipps

Zur Erhöhung der Sicherheit im täglichen Umgang mit dem Internet sollten folgende Maßnahmen beachtet werden:

- Das Betriebssystem sowie Sicherheitssoftware (z. B. Antivirenprogramme) regelmäßig aktualisieren

- Wenn möglich, ausschließlich verschlüsselte Verbindungen (z. B. HTTPS, SFTP) nutzen

- Benutzernamen und Passwörter nicht mehrfach für verschiedene Dienste verwenden

- Nach der Nutzung von Webdiensten, insbesondere bei sensiblen Anwendungen wie Online-Banking, stets aktiv abmelden, um die Session ordnungsgemäß zu beenden

- Ein Virtual Private Network (VPN) verwenden, insbesondere bei der Nutzung öffentlicher oder nicht vertrauenswürdiger Netzwerke

- Beachten, dass der Betreiber eines WLAN-Netzes grundsätzlich in der Lage ist, den Datenverkehr zu protokollieren

Man-in-the-Middle-Angriffe kommen häufig in den folgenden Kontexten vor:

- Angriffe auf unverschlüsselte WLAN-Verbindungen (z. B. in Cafés oder Flughäfen)

- Manipulation oder Kompromittierung von SSL-/TLS-Verbindungen

- DNS-Spoofing, bei dem falsche IP-Adressen für legitime Domainnamen zurückgegeben werden

- ARP-Spoofing in lokalen Netzwerken, um sich als Gateway oder anderer Teilnehmer auszugeben

Zur Abwehr von MITM-Angriffen stehen verschiedene technische und organisatorische Maßnahmen zur Verfügung:

- Ende-zu-Ende-Verschlüsselung zur Sicherung der Datenübertragung (z. B. über TLS/SSL)

- Einsatz von digitalen Zertifikaten und Public-Key-Infrastrukturen (PKI) zur Validierung der Kommunikationspartner

- VPN-Verbindungen zur Schaffung eines geschützten Tunnels über unsichere Netzwerke

- Verwendung von sicheren Authentifizierungsverfahren, beispielsweise Zwei-Faktor-Authentifizierung (2FA)

Fazit

Die Erkennung eines Man-in-the-Middle-Angriffs stellt selbst für erfahrene IT-Sicherheitsfachleute eine erhebliche Herausforderung dar und ist für durchschnittliche Internetnutzer praktisch nicht möglich. Zwar bieten Tools wie „Wie ist meine IP-Adresse“ eine erste Orientierung, doch deren Aussagekraft ist begrenzt. Dank der flächendeckenden Einführung verschlüsselter Verbindungen über HTTPS (TLS) ist der Schutz vor solchen Angriffen in den letzten Jahren deutlich verbessert worden. Dennoch bleibt Wachsamkeit gegenüber verdächtigen Netzwerkveränderungen und ein grundlegendes Verständnis für sichere Verbindungen weiterhin wichtig.

Screenshots

Siehe auch

Weblinks

- HTTPS (Hypertext Transfer Protocol Secure)

- SFTP (SSH File Transfer Protocol)

- SSH (Secure Shell)

- VPN (Virtual Private Network)

- DHCP-Server

- Proxy-Server

- MITM-Angriff