Man in the Middle

Beschreibung

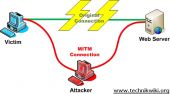

Ein MITM-Angriff im Volksmund auch bekannt als Janusangriff, ist eine Angriffsform, die in Rechnernetzen ihre Anwendung findet.

Der Angreifer steht dabei entweder physikalisch (Nachrichtendienste) oder heute meistens logisch (Hacker) zwischen den beiden Kommunikationspartnern und hat dabei mit seinem System vollständige Kontrolle über den Datenverkehr zwischen zwei oder mehreren Netzwerkteilnehmern und kann auch die Informationen nach Belieben einsehen und sogar manipulieren. Das gefährliche daran ist, dass der Angreifer den Kommunikationspartnern das jeweilige Gegenüber vortäuschen kann, ohne dass das Opfer irgendetwas davon mitbekommt.

MITM-Angriff

Dieser Seite soll keine Anleitung zum Hacken werden, deshalb wird folgendes Szenario angenommen. Der Hacker hat mit welcher Methode auch immer, bereits Vollzugriff auf das Betriebssystem. Nun muss der Angreifer nur noch den Proxy-Server vom Betriebssystem setzen oder abändern und der gesamte Datentransfer wird umgeleitet. Natürlich gibt es noch weitere Möglichkeiten ihn umzuleiten (z. B. DHCP-Server -> Standardgateway).

Jetzt ist es möglich den gesamten Datentransfer in Echtzeit mitzulesen. Das größte Problem dabei ist, dass auch eine verschlüsselte Verbindung davon betroffen ist, sofern die Schlüssel nicht über ein zuverlässiges alternatives Medium verifiziert worden sind!

Die Verbindungen wie HTTP (Hypertext Transfer Protocol) oder FTP (File Transfer Protocol) sollten aus mehreren Sicherheitsgründen nicht mehr verwendet werden, da diese nicht verschlüsselt sind. Die Zugangsdaten wie Benutzername und Passwort werden in Textform gesendet. Eine Webseite, die über HTTP erreicht werden kann, ist nicht kritisch, solange keine Datenübermittlung stattfindet (z. B. Anmeldung).

Auf einer sicheren Seite ist man, wenn HTTPS (Hypertext Transfer Protocol Secure) oder SFTP (SSH File Transfer Protocol) verwendet wird. Fehlen dem Angreifer die Schlüssel für die Verschlüsselung, ist es immerhin ein großer Aufwand (z. B. Rechenleistung, Zeitaufwand, Stromverbrauch) um diese im Nachhinein zu entschlüsseln. Viele Information werden durch die entstehende Zeitverzögerung wertlos (z. B. Sessions, Transaktionen).

Für eine sichere Verbindung zu einem Server, sollte unbedingt eine SSH-Verbindung (Secure Shell) verwendet werden. Eine weitere Sicherheit bietet ein zusätzliches VPN (Virtual Private Network).

MITM-Angriff erkennen

In der Theorie ist es möglich einen MITM-Angriff zu erkennen, jedoch sieht dies in der Praxis etwas anders aus. Man kann ihn dadurch erkennen, dass die Antwortzeiten der Server ansteigen (z. B. PING). Die Internetlinie wird langsamer, da der gesamte Datentransfer über einen Proxy-Server geleitet wird (z. B. Tor-Netzwerk). In der Praxis hängen jedoch die Antwortzeiten des Servers von verschiedenen Faktoren ab (z. B. Serverlast, Linienlast).

Um einen MITM-Angriff zu erkennen, benötigt man den Mittelwert der Antwortzeiten eines Servers, jedoch bevor dieser Angriff erfolgt ist!

Mit dem Befehl "PING" ist er schwer zu entdecken, da die gesendeten Datenpakete sehr klein sind. Eine bessere Möglichkeit ist, die Internetlinie mit einem Speedtest zu kontrollieren.

Sofern der Internetanschluss eine statische IP-Adresse besitzt und diese plötzlich nicht mehr übereinstimmt sollten man bereits skeptisch werden. Der Proxy-Server der Verbindung zum Internet aufbaut hat eine andere IP-Adresse.

Eine weitere Möglichkeit ist, wenn der Proxy-Server fehlerhaft konfiguriert wurde. Es könnte es sein, dass einige Ports oder Protokolle (z. B. SSH, SFTP, FTP...) nicht weitergeleitet werden. Aber bei einem gelungenen MITM-Angriff, kann davon ausgegangen werden, dass auch der Proxy-Server einwandfrei funktioniert.

Fazit

Wie bereits erwähnt, ist es für einen normalen Internetbenutzer nahezu unmöglich einen solchen Angriff zu erkennen. Auch die Spezialisten dafür, haben große Probleme mit dieser Angriffsform.

Eine kleine Hilfe aber nicht aussagekräftig ist folgendes auf dieser Webseite (Wie ist meine IP-Adresse) zu kontrollieren:

- IP-Adresse (statisch)

- Betriebssystem

- Herkunftsland

Seit geraumer Zeit ist der Datentransfer standardmäßig bei den meisten Anbietern verschlüsselt und es ist auch nicht mehr möglich ohne Verschlüsselung HTTPS (TLS) auf die Dienste zuzugreifen (z. B. TechnikWiki, Online-Banking, Apps, Google, YouTube).

Fotos

Tipps

- Das Betriebssystem sowie das Antivirenprogramm immer auf dem aktuellen Stand halten.

- Wenn möglich, immer eine verschlüsselte Verbindung verwenden.

- Keinen Benutzernamen und kein Passwort mehrmals verwenden.

- Nicht vergessen sich nach einer Anmeldung wieder abzumelden, somit wird die bestehende Session geschlossen (z. B. Online-Banking).

- Ein Virtual Private Network (VPN) verwenden.

- Der Anbieter eines WLANs kann den Datentransfer mitloggen.

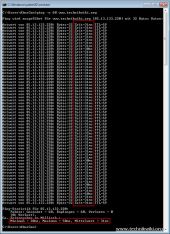

Stromverbrauch

An diesem Beispiel kann man deutlich erkennen, an welchen zwei Monate versucht wurde, verschiedene Verschlüsselungen zu entschlüsseln. Der Stromverbrauch des Servers steigt rapide an (CPU-Auslastung).